H4ck3d Security Conference 2025

H4ck3d: la conferencia anual de ciberseguridad organizada por la Facultad de Ingeniería UP y Securetia

Por noveno año consecutivo, la Facultad de

Ingeniería de la

Universidad de Palermo, en conjunto con Securetia, llevó adelante una nueva

edición de

H4ck3d Security Conference, el encuentro de ciberseguridad más

relevante del país que

convoca a destacados profesionales del sector, con el objetivo de compartir

conocimientos, experiencias, herramientas y desafíos vinculados a la seguridad

informática.

La jornada fue inaugurada por el decano de la Facultad de Ingeniería UP,

Alejandro Popovsky, acompañado por los cofundadores de

Securetia, Javier

Vallejos - licenciado en Informática UP - y

Fabián Martínez Portantier. “Como facultad

es importante formar a los profesionales de la ciberseguridad”,

afirmó el decano en su discurso de bienvenida, y seguidamente sostuvo:

”Nuestro objetivo

es promover el desarrollo de la comunidad de Seguridad Informática en la

Argentina y

este encuentro es un catalizador, que nos motiva a encontrarnos con sus

protagonistas”.

Apertura institucional de H4ck3d Security Conference

Autoridades de la Facultad de Ingeniería de la Universidad de Palermo y Securetia inauguran la conferencia anual de ciberseguridad.

Este año el programa incluyó la realización de paneles, workshops, presentaciones y un concurso con desafíos técnicos orientados a los asistentes. En tanto, a cargo de las exposiciones estuvieron diversos referentes del ámbito corporativo, académico y tecnológico: Diego Esteve, CISO en Prisma Medios de Pago y codirector de la Licenciatura en Ciberseguridad UP; Carlos Pantelides, Senior Expert Security Engineer en BBVA; Juan Bosoms, Information Security Manager en Banco Macro; Pablo Almada, OT/IIoT Partner en KPMG; Martín Anzaldo, líder de Ciberseguridad en Movistar; Juan Pablo Sarubbi, arquitecto de ciberseguridad en Banco Galicia; Fabián Martínez Portantier, Co-fundador de Securetia; Gerardo Oscar Dionofrio, fundador de data54Security y docente de la Facultad de Ingeniería UP; Montserrat Patiño, Security Engineer en TravelX; Luciano Anezin, especialista en Offensive Security en Hackmetrix; y Tiziano Canteli, AppSec Engineer en Hackmetrix.

En cuanto a las presentaciones, los oradores brindaron las siguientes charlas:

Diego Esteve

CISO en Prisma Medios de Pago y codirector de la Licenciatura en Ciberseguridad UP, presentó su charla “Nunca confíes, siempre verifica”: el mantra de la ciberseguridad moderna.

Carlos Pantelides

Senior Expert Security Engineer en BBVA, abordó los recursos educativos de la ciberseguridad.

Juan Bosoms

Information Security Manager en Banco Macro, expuso sobre Seguridad en Inteligencia Artificial: Retos, Herramientas y Oportunidades.

Pablo Almada

OT/IIoT Partner en KPMG, compartió herramientas vinculadas a Collection Management Framework.

Martín Anzaldo

Líder de Ciberseguridad en Movistar, presentó su charla Hack the panic: Incident Response Low Cost.

Juan Pablo Sarubbi

Arquitecto de ciberseguridad en Banco Galicia, desarrolló el tema Hardening de Infraestructura: de la baseline a la corrección masiva.

Fabián Martínez Portantier

Co-fundador de Securetia, lideró la charla Vulseek Internals: desafíos, arquitectura y aprendizajes.

Workshops

En paralelo a las exposiciones, se llevaron a cabo diversos workshops prácticos, en los que los asistentes pudieron explorar nuevas herramientas y técnicas mediante actividades en tiempo real. Estuvieron a cargo de estos espacios:

- Gerardo Oscar Dionofrio, fundador de data54Security y docente de la Facultad de Ingeniería UP.

- Montserrat Patiño, Security Engineer en TravelX.

- Luciano Anezin, especialista en Offensive Security en Hackmetrix.

- Tiziano Canteli, AppSec Engineer en Hackmetrix.

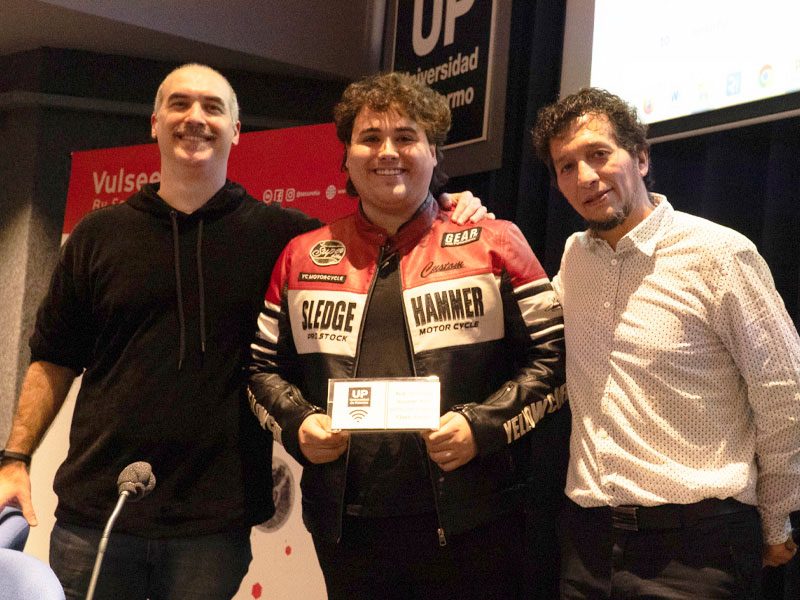

Para concluir la jornada, los cofundadores de Securetia, Javier Vallejos y Fabián Martínez Portantier, anunciaron a los ganadores del desafío CFT, quienes recibieron diferentes premios, entre ellos un reconocimiento especial por parte de la Facultad de Ingeniería de la Universidad de Palermo. Ambos agradecieron la participación activa de la comunidad y destacaron el crecimiento sostenido de H4ck3d a lo largo de sus ediciones.

Conocé a los protagonistas de H4ck3d 2025

Fotos del encuentro 2025

Carreras y programas relacionados

Licenciatura en Ciberseguridad

Ingeniería en Inteligencia Artificial

Ingeniería en Informática

Ingeniería en Ciencia de Datos

Ingeniería en Telecomunicaciones

Licenciatura en Informática

Licenciatura en Tecnología de la Información

Maestría en Tecnología de la Información

Diplomatura en Ciberseguridad

Whatsapp +54 9 11 38325424

Whatsapp +54 9 11 38325424